Comprobación de la garantía de Lenovo

¡Permítanos ayudarlo a comprender la garantía de Lenovo ! Si posee un dispositivo Lenovo o está considerando comprar uno, es crucial comprender los términos y la cobertura de la garantía. La Garantía de Lenovo le brinda protección y soporte en caso de que surja cualquier problema cubierto con su dispositivo. En esta guía, exploraremos qué es la garantía de Lenovo , qué cubre, cuánto dura y otros detalles esenciales que necesita saber. Ya sea que tenga curiosidad acerca de la cobertura de la garantía en Europa, el proceso de verificación de la garantía o los tipos de reparaciones cubiertas, lo tenemos cubierto. Por lo tanto, siga leyendo para obtener toda la información necesaria sobre la garantía de Lenovo y asegúrese de aprovechar al máximo la protección de su dispositivo.

cuanto dura la garantia del iphone

¡Bienvenido a nuestra guía sobre cómo comprobar la garantía del iPhone ! Ya sea que haya comprado un iPhone recientemente o haya estado usando uno por un tiempo, es importante comprender qué implica la garantía y cómo puede beneficiarlo. La garantía del iPhone es una forma de protección proporcionada por Apple que cubre ciertos problemas con su dispositivo. En este artículo, lo guiaremos a través del proceso de verificación de la garantía de su iPhone , explicaremos lo que cubre y resaltaremos las ventajas de conocer el estado de la garantía de su dispositivo. Entonces, profundicemos y descubramos cómo puede aprovechar al máximo la garantía de su iPhone . ¡Asegúrese de leer el resto de este artículo para obtener información valiosa y consejos!

Tokenización y criptomonedas respaldadas por activos: Transformando las inversiones tradicionales

Descubra el poder revolucionario de la tokenización y las criptomonedas respaldadas por activos, fusionando las inversiones tradicionales con el ámbito digital. Desde bienes raíces hasta obras de arte y productos básicos, sea testigo de la redefinición de la propiedad y la democratización de las inversiones. Descubra los beneficios de la propiedad fraccionada, la mejora de la eficiencia del mercado y una mayor accesibilidad. Explore cómo las plataformas de cadena de bloques permiten este proceso de transformación. Prepárese para un viaje cautivador hacia el futuro de las finanzas y descubra nuevas posibilidades para la inclusión financiera.

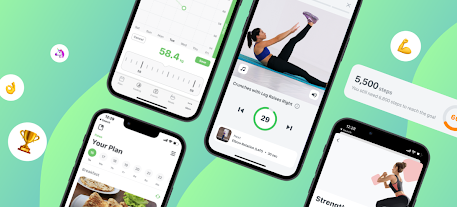

Revelando la verdad: ¿Es legítima la aplicación Fit Coach?

En el mundo de las aplicaciones de fitness y salud, es crucial separar el trigo de la paja. Con una plétora de opciones disponibles, ¿cómo determinamos cuáles son legítimas y cuáles no? Hoy, estamos poniendo la aplicación Fit Coach bajo el microscopio. Esta popular aplicación de fitness ha sido descargada por millones de usuarios en todo el mundo, pero la pregunta sigue siendo: ¿La aplicación Fit Coach es legítima? En este artículo, profundizaremos en los detalles de la aplicación, su editor y las reseñas de los usuarios para revelar la verdad.

Charla técnica: De los smartphones a los wearables, sumergiéndonos en la revolución electrónica

Bienvenidos, compañeros entusiastas de la tecnología, a un mundo donde la innovación no tiene límites y la revolución electrónica reina supremamente. Desde elegantes teléfonos inteligentes hasta dispositivos portátiles futuristas, nuestras vidas se han entrelazado con una variedad de dispositivos de última generación que nos mantienen conectados, entretenidos y constantemente anhelando la próxima gran cosa.

Las principales formas en que la seguridad cibernética funciona para minimizar las filtraciones de datos

Bienvenido al mundo de la seguridad cibernética, donde la protección de datos confidenciales y la prevención de violaciones de datos son de suma importancia. En una era en la que las amenazas digitales están en constante evolución, las organizaciones deben adoptar estrategias eficaces para minimizar el riesgo de filtraciones de datos. En este artículo, exploraremos las principales formas en que funciona la seguridad cibernética para proteger sus datos y mitigar las posibilidades de infracciones. Desde medidas de autenticación robustas hasta sistemas de monitoreo proactivos, nos sumergiremos en las diversas técnicas empleadas por los profesionales de la seguridad cibernética para garantizar la confidencialidad, integridad y disponibilidad de los datos. Entonces, si está ansioso por saber cómo la seguridad cibernética puede fortalecer a su organización contra las violaciones de datos, siga leyendo y descubra las ideas clave en las siguientes secciones.

Protección de los datos y la privacidad de los estudiantes en caso de pérdida del dispositivo

En la era digital actual, las instituciones educativas dependen en gran medida de la tecnología para mejorar la experiencia de aprendizaje. Con el uso cada vez mayor de dispositivos como computadoras portátiles, tabletas y teléfonos inteligentes en las aulas, se vuelve crucial abordar el tema de la protección de los datos y la privacidad de los estudiantes , especialmente en caso de pérdida del dispositivo. Perder un dispositivo puede ser una experiencia estresante, pero también genera inquietudes sobre la información confidencial almacenada en él. En este artículo, profundizaremos en el tema de salvaguardar los datos y la privacidad de los estudiantes en caso de pérdida del dispositivo . Exploraremos las mejores prácticas, las medidas preventivas y los pasos a seguir ante una situación de este tipo. Entonces, equipémonos con el conocimiento y las estrategias necesarias para garantizar la seguridad de los datos de los estudiantes, incluso en circunstancias desafortunadas.

Guía y estrategias de migración a la nube de Azure

Bienvenido al mundo de la guía y las estrategias de migración a la nube de Azure . En este artículo, exploraremos los aspectos esenciales de la migración a la nube y brindaremos información sobre los factores cruciales que debe tener en cuenta durante su proceso de migración. La migración a la nube se refiere al proceso de mover aplicaciones, datos e infraestructura desde entornos locales a la plataforma en la nube de Microsoft Azure . Ofrece numerosos beneficios, como escalabilidad, rentabilidad y mayor flexibilidad. Sin embargo, una migración exitosa requiere una planificación y ejecución cuidadosas para mitigar los desafíos potenciales y maximizar los beneficios. Entonces, abróchense los cinturones mientras nos sumergimos en el mundo de la migración a la nube de Azure y descubrimos los aspectos clave que debe tener en cuenta.